# Rust 智能合約養成日記(7)合約安全之權限控制本文將從兩個角度介紹Rust智能合約中權限控制的相關內容:- 合約方法(函數)訪問/調用的可見性- 特權函數的訪問控制/權責劃分## 1. 合約函數(方法)可見性在編寫智能合約時,通過指定合約函數的可見性可以控制函數的調用權限,保護合約中的關鍵部分不被隨意訪問或操控。以Bancor Network交易所爲例,2020年6月18日該交易所發生了一起由於合約關鍵函數訪問控制權限設置錯誤導致的資產安全事件。該合約由Solidity語言編寫,合約函數的可見性分爲public/external和private/internal兩種。前者允許合約函數被外部調用者調用。在修改某一安全漏洞時,由於疏忽,誤將合約中部分關鍵轉帳函數設置爲了public屬性,導致任何人都可以從合約外部調用這些函數進行轉帳操作,使用戶59萬美元資產面臨嚴重風險。在Rust智能合約中,也必須重視合約函數的可見性控制。NEAR SDK定義的#[near_bindgen]宏修飾的Rust智能合約函數存在如下幾種不同的可見屬性:- pub fn: 表示該方法爲public,屬於合約接口的一部分,可以從合約外部調用。- fn: 若未顯式指明pub,則表示無法從合約外部直接調用,只能在合約中由其他函數內部調用。 - pub(crate) fn: 相當於pub(in crate),將方法限制在crate內部範圍內調用。另一種將合約方法設置爲internal的方式是在合約中定義一個獨立的impl Contract代碼塊,該implementation不被#[near_bindgen]修飾。對於回調(Callbacks)函數,其定義必須設置爲public屬性,但需要確保只能由合約自己調用。NEAR SDK提供了#[private]宏來實現這一功能。需要注意的是,Rust語言中默認所有內容都是private的,除了pub Trait中的子項目和pub Enum中的Enum變量默認是public的。## 2. 特權函數的訪問控制(白名單機制)除了函數可見性控制,還需要從合約語義層面建立完整的訪問控制白名單機制。某些特權函數(如合約初始化、開啓/暫停、統一轉帳等)只能由合約擁有者(owner)調用,這些函數通常被稱爲"only owner"函數。雖然這些關鍵函數必須設置爲public屬性,但可以爲其定義訪問控制規則,只有滿足相應規則才能完整執行。在Rust智能合約中,可以實現類似Solidity中onlyOwner modifier的自定義Trait:rustpub trait Ownable { fn assert_owner(&self) { assert_eq!(env::predecessor_account_id(), self.get_owner()); } fn get_owner(&self) -> AccountId; fn set_owner(&mut self, owner: AccountId);}利用該trait可以實現對合約中特權函數的訪問控制,要求調用者必須是合約owner。基於此原理,可以通過自定義更復雜的modifier或trait在白名單中設置多位用戶,或設定多個白名單來實現精細的分組訪問控制。## 3. 更多訪問控制方法其他Rust智能合約中的訪問控制方法還包括:- 合約的調用時機控制- 合約函數的多籤調用機制- Governance(DAO)的實現這些內容將在本系列智能合約養成日記的後續文章中進行介紹。

Rust智能合約安全:權限控制全面指南

Rust 智能合約養成日記(7)合約安全之權限控制

本文將從兩個角度介紹Rust智能合約中權限控制的相關內容:

1. 合約函數(方法)可見性

在編寫智能合約時,通過指定合約函數的可見性可以控制函數的調用權限,保護合約中的關鍵部分不被隨意訪問或操控。

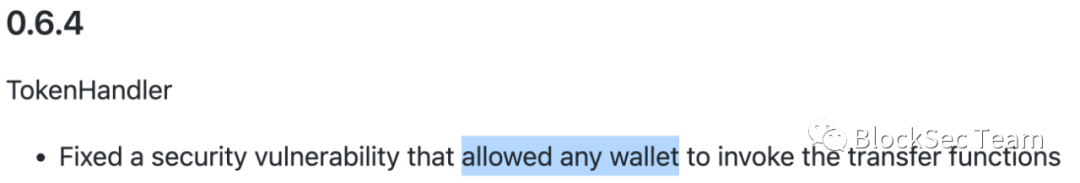

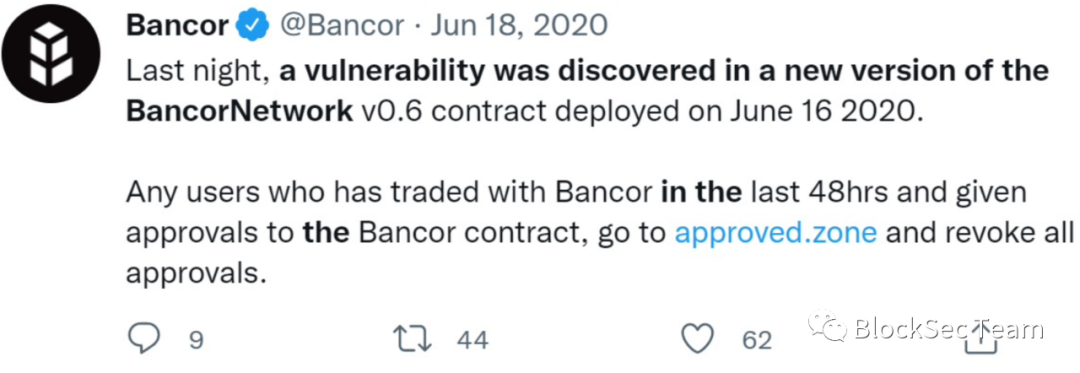

以Bancor Network交易所爲例,2020年6月18日該交易所發生了一起由於合約關鍵函數訪問控制權限設置錯誤導致的資產安全事件。該合約由Solidity語言編寫,合約函數的可見性分爲public/external和private/internal兩種。前者允許合約函數被外部調用者調用。

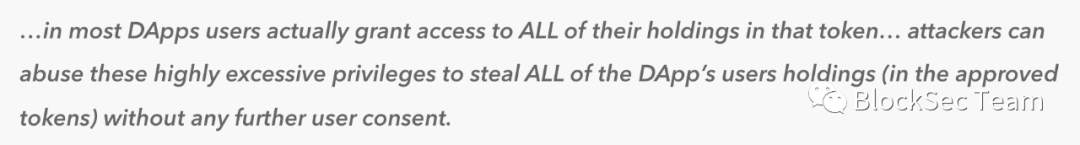

在修改某一安全漏洞時,由於疏忽,誤將合約中部分關鍵轉帳函數設置爲了public屬性,導致任何人都可以從合約外部調用這些函數進行轉帳操作,使用戶59萬美元資產面臨嚴重風險。

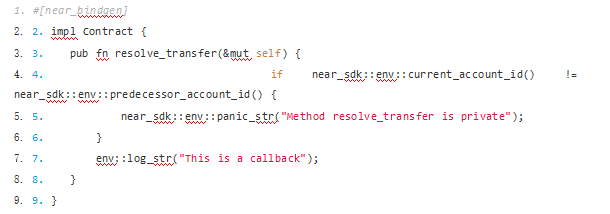

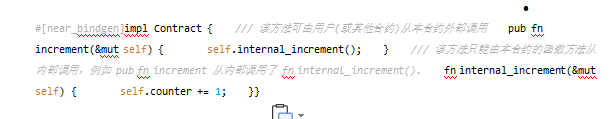

在Rust智能合約中,也必須重視合約函數的可見性控制。NEAR SDK定義的#[near_bindgen]宏修飾的Rust智能合約函數存在如下幾種不同的可見屬性:

另一種將合約方法設置爲internal的方式是在合約中定義一個獨立的impl Contract代碼塊,該implementation不被#[near_bindgen]修飾。

對於回調(Callbacks)函數,其定義必須設置爲public屬性,但需要確保只能由合約自己調用。NEAR SDK提供了#[private]宏來實現這一功能。

需要注意的是,Rust語言中默認所有內容都是private的,除了pub Trait中的子項目和pub Enum中的Enum變量默認是public的。

2. 特權函數的訪問控制(白名單機制)

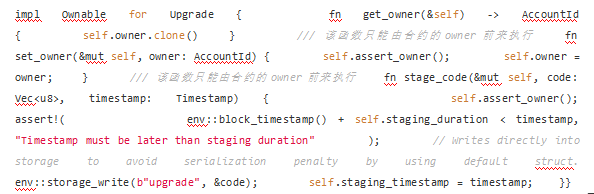

除了函數可見性控制,還需要從合約語義層面建立完整的訪問控制白名單機制。某些特權函數(如合約初始化、開啓/暫停、統一轉帳等)只能由合約擁有者(owner)調用,這些函數通常被稱爲"only owner"函數。

雖然這些關鍵函數必須設置爲public屬性,但可以爲其定義訪問控制規則,只有滿足相應規則才能完整執行。在Rust智能合約中,可以實現類似Solidity中onlyOwner modifier的自定義Trait:

rust pub trait Ownable { fn assert_owner(&self) { assert_eq!(env::predecessor_account_id(), self.get_owner()); } fn get_owner(&self) -> AccountId; fn set_owner(&mut self, owner: AccountId); }

利用該trait可以實現對合約中特權函數的訪問控制,要求調用者必須是合約owner。基於此原理,可以通過自定義更復雜的modifier或trait在白名單中設置多位用戶,或設定多個白名單來實現精細的分組訪問控制。

3. 更多訪問控制方法

其他Rust智能合約中的訪問控制方法還包括:

這些內容將在本系列智能合約養成日記的後續文章中進行介紹。