# 瞬時ストレージによって引き起こされたオンチェーン強盗事件:30万ドルの損失の背後2025年3月30日、SIR.tradingという名前のイーサリアムオンチェーンレバレッジ取引プロジェクトが攻撃を受け、30万ドル以上の資産損失が発生しました。セキュリティチームはこの事件について詳細な分析を行い、攻撃の詳細と原因を明らかにしました。! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-3e4b0d4747de5f167298db78f28251e2)## イベント背景攻撃者はSolidity 0.8.24バージョンで導入されたトランジェントストレージ機能を利用しました。この新しいデータストレージ位置は、低コストで、取引中に有効な一時的なストレージ方法を提供することを目的としています。トランジェントストレージの主な特徴には、以下が含まれます:1. 低ガスコスト:操作費用は固定で100ガスです。2. 取引中の永続性:データは、取引の全期間にわたって有効なままです。3. 自動クリア:取引終了後、ストレージが自動的にゼロにリセットされます。! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-17317f8c1ab5c8cafd379315695be34c)## 攻撃の根本原因攻撃の根本的な原因は、関数内でtstoreを使用して瞬時ストレージの値が関数呼び出し終了後にクリアされていないことです。これにより、攻撃者は特定の悪意のあるアドレスを構築し、権限チェックを回避してトークンを転送できるようになります。! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-fde2d0d89b221f239b5ad5d0fd586d42)## 攻撃プロセス1. 攻撃者は2つの悪意のあるトークンAとBを作成し、あるDEX上でこれら2つのトークンのプールを作成し流動性を注入します。2. 攻撃者はVaultコントラクトのinitialize関数を呼び出し、Aトークンを担保として、Bトークンを債務トークンとしてレバレッジ取引市場を作成します。3. 攻撃者はVaultコントラクトのmint関数を呼び出し、債務トークンBを預けてレバレッジトークンを鋳造します。この過程で、DEXプールアドレスと鋳造数量が一時的に保存されます。4. 攻撃者は、以前に一時的に保存された鋳造数量と同じアドレスを持つ悪意のある契約を作成します。5. 攻撃者は悪意のある契約を通じてVault契約のコールバック関数を呼び出し、一時ストレージ内の値がクリアされていないため、権限チェックを成功裏に回避しました。6. 最後に、攻撃者は攻撃契約を通じてVault契約のコールバック関数を直接呼び出し、他のトークン(例:WBTC、WETH)を転送して利益を得ます。! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-e977f8452ae48dea208426db15adab36)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-0ef4c8b460905daddd99060876917199)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-193da5915e9140a4cf26cc1a04c39260)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-c12acde84f6df58e57eb10d68c487d6b)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-653adef89663df141d377b583f5566bfc)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-2b2f646b8ee78e58f3df2076ed62be99)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-b342e46fb86369b5bd082591bbe741fa)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-e7fed078646f6800505eb85ae09e65bf)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-7317876b8e2a3a592abcaf1e21b62f46)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-8197999b1965f36c7584c2aba320257b)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-636a5fb9c992ef97cbe75e22fac0d331)! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/social/moments-904133c007422770dd55372438c3d2570192837465674839201## 資金の流れの分析オンチェーン分析ツールのデータによると、攻撃者は約30万ドルの資産を盗みました。これには、- 17,814.8626ドルc- 1.4085 WBTCの- 119.871 ウェスこれらの資産はその後WETHに変換され、最終的にある匿名化ツールに転送されました。攻撃者の初期資金の出所は、そのツールから転送された0.3 ETHです。! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗])https://img-cdn.gateio.im/social/moments-c2206fe20197a3835ddb92319314e4eb(## セキュリティアドバイス類似の攻撃を防ぐために、プロジェクト側は以下を行うべきです:1. 関数呼び出し終了後すぐにtstore)key, 0(を使用して、一時ストレージ内の値をクリアします。2. コントラクトコードの監査とセキュリティテストを強化する。3. 新しく導入された言語機能は慎重に使用し、その潜在的なリスクを十分に理解してください。この事件は、ブロックチェーンプロジェクトの開発において、安全性と新技術の適用との間でバランスを保つ重要性を再度強調しています。技術が進化し続ける中で、開発者とセキュリティ専門家は警戒を怠らず、新たなセキュリティの課題を迅速に特定し対応する必要があります。

瞬時ストレージの脆弱性により、イーサリアムプロジェクトが30万ドルのハッカー攻撃を受けました。

瞬時ストレージによって引き起こされたオンチェーン強盗事件:30万ドルの損失の背後

2025年3月30日、SIR.tradingという名前のイーサリアムオンチェーンレバレッジ取引プロジェクトが攻撃を受け、30万ドル以上の資産損失が発生しました。セキュリティチームはこの事件について詳細な分析を行い、攻撃の詳細と原因を明らかにしました。

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

イベント背景

攻撃者はSolidity 0.8.24バージョンで導入されたトランジェントストレージ機能を利用しました。この新しいデータストレージ位置は、低コストで、取引中に有効な一時的なストレージ方法を提供することを目的としています。トランジェントストレージの主な特徴には、以下が含まれます:

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

攻撃の根本原因

攻撃の根本的な原因は、関数内でtstoreを使用して瞬時ストレージの値が関数呼び出し終了後にクリアされていないことです。これにより、攻撃者は特定の悪意のあるアドレスを構築し、権限チェックを回避してトークンを転送できるようになります。

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

攻撃プロセス

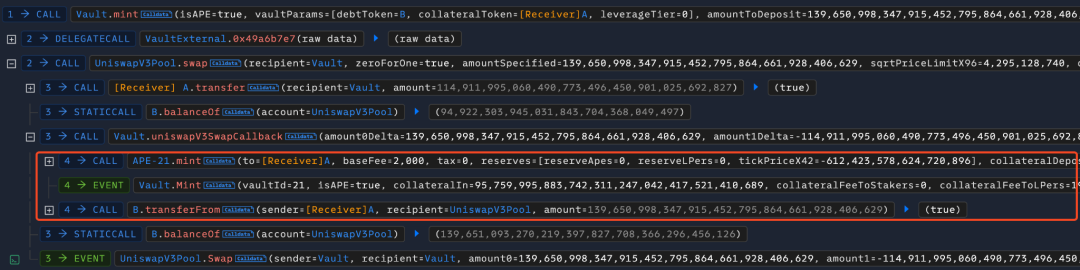

攻撃者は2つの悪意のあるトークンAとBを作成し、あるDEX上でこれら2つのトークンのプールを作成し流動性を注入します。

攻撃者はVaultコントラクトのinitialize関数を呼び出し、Aトークンを担保として、Bトークンを債務トークンとしてレバレッジ取引市場を作成します。

攻撃者はVaultコントラクトのmint関数を呼び出し、債務トークンBを預けてレバレッジトークンを鋳造します。この過程で、DEXプールアドレスと鋳造数量が一時的に保存されます。

攻撃者は、以前に一時的に保存された鋳造数量と同じアドレスを持つ悪意のある契約を作成します。

攻撃者は悪意のある契約を通じてVault契約のコールバック関数を呼び出し、一時ストレージ内の値がクリアされていないため、権限チェックを成功裏に回避しました。

最後に、攻撃者は攻撃契約を通じてVault契約のコールバック関数を直接呼び出し、他のトークン(例:WBTC、WETH)を転送して利益を得ます。

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! 致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗

! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗](https://img-cdn.gateio.im/webp-social/moments-904133c007422770dd55372438c3d257.webp0192837465674839201

資金の流れの分析

オンチェーン分析ツールのデータによると、攻撃者は約30万ドルの資産を盗みました。これには、

これらの資産はその後WETHに変換され、最終的にある匿名化ツールに転送されました。攻撃者の初期資金の出所は、そのツールから転送された0.3 ETHです。

! [致命的な残留物:一時的なストレージによって引き起こされた300,000ドルのオンチェーン強盗])https://img-cdn.gateio.im/webp-social/moments-c2206fe20197a3835ddb92319314e4eb.webp(

セキュリティアドバイス

類似の攻撃を防ぐために、プロジェクト側は以下を行うべきです:

この事件は、ブロックチェーンプロジェクトの開発において、安全性と新技術の適用との間でバランスを保つ重要性を再度強調しています。技術が進化し続ける中で、開発者とセキュリティ専門家は警戒を怠らず、新たなセキュリティの課題を迅速に特定し対応する必要があります。